はじめに

iPad を Azure に P2S 接続させ、Azure 上のプロキシ (Fiddler) でテナント制限を適用した記録です。

そこに至るまでの iPad の設定に手間取ったためまとめておきます。

iPad の P2S 接続は前回書いたので、ここではテナント制限についてです。

目次

Fiddler

テナント制限を行うために TLS インターセプトや HTTP ヘッダーの挿入などの条件があるため、それを設定します。

Fiddler の導入と設定

サイトから Fiddler Classic をダウンロード、インストールし、セットアップを行います。

Fiddler を起動し、Tools の Options を選択

Connections タブの [Allow remote computers to connect] のチェックをオン

チェック時のポップアップに記載のとおり、Fiddler の再起動が必要

再び Tools のオプションから、HTTPS タブを開き、[Decrypt HTTPS traffic] のチェックをオン

表示されるポップアップは YES を選択

次も Yes

これも Yes

Fiddler の証明書がインストールされます。

続けて、[Ignore server certificate errors (unsafe)] のチェックをオン

これで OK を選択します。

テナント制限

ドキュメントに記載されているようにテナント制限を設定します。

事前に接続を許可するテナントのドメイン (xxx.onmicrosoft.com など) と、テナント ID を確認しておきます。

Entra ID のこの部分

Fiddler で Rules の Customize Rules を選択

OnBeforeRequest という関数の中、"Allows access to the listed tenants" というコメントの辺りにある Restrict-Access-To-Tenants と Restrict-Access-Context に 許可するテナントのドメインと ID を入れて保存します。

To-Tenant の方がドメイン、Context の方が ID です。

これで Fiddler 側の設定は OK です。

iPad

続いて、iPad 側で Fiddler をプロキシとして利用するための設定を行います。

使用しているのは iPad 第 10 世代、iOS 17.6.1 です。

事前に AVD 接続用の Windows App を入れておきましょう。

apps.apple.com証明書のインストール

Fiddler の冒頭で貼ったドキュメントの前提条件の 1 つとして、「クライアントは TLS 通信でプロキシによって提示される証明書チェーンを信頼する必要がある」というものがあります。

そのために証明書をインストールし信頼します。

iPad 側で構成した P2S を有効化し、Azure に VPN 接続した状態で、Safari から http://

すると図のような画面が表示されるため、下部の You can download the "FiddlerRoot certificate" を選択して証明書をダウンロードします。

続いて設定アプリを開き、一般 - VPN とデバイス管理 を開きます。

ダウンロード済みプロファイルとして "DO_NOT_TRUST_FiddlerRoot" が表示されているため、選択してインストールします。端末のパスコードが必要です。

テストが終わったら消しましょう。

プロキシ設定

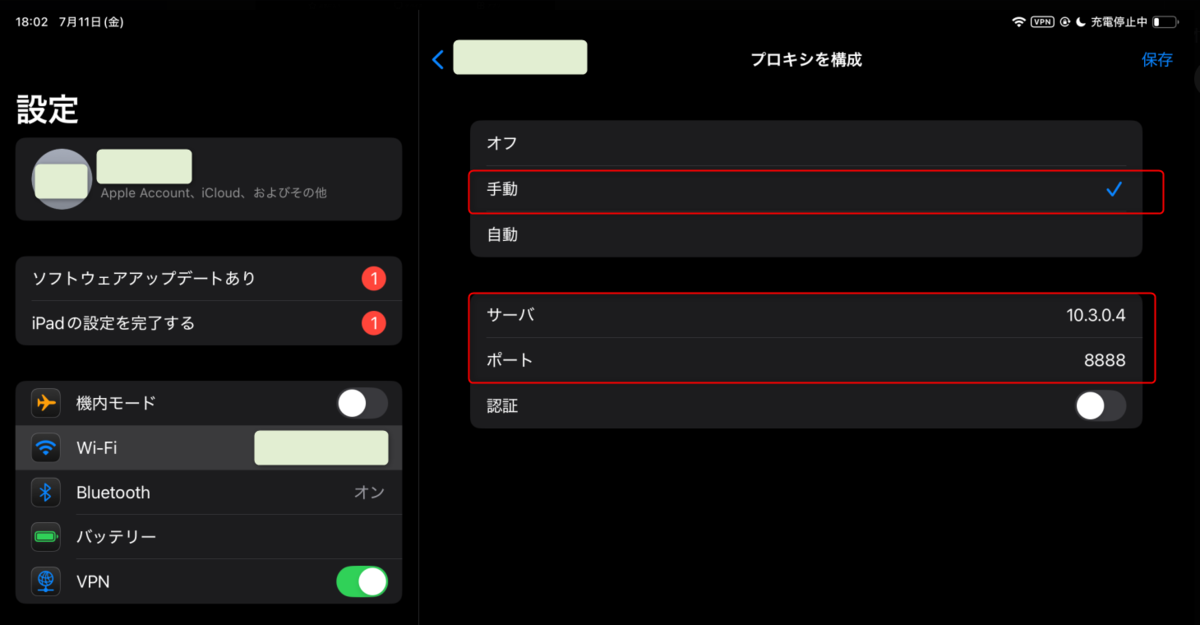

最後に、Fiddler をプロキシとして使うよう設定します。

設定の Wi-Fi から現在接続しているアクセスポイントを開き、下部にある HTTP プロキシを選択します。

ここに、Fiddler の IP アドレスとポート 8888 を指定すれば完了です。

接続テスト

後は Windows App から接続テストをしてみましょう。

Rule に記載し許可したテナントは接続でき、その他のテナントは図の用に接続が拒否されます。

終わりに

こちらも VPN 接続編と同様にテナント制限自体は特別な方法ではありませんが、iPad 設定で手間取ったので記録として。

iOS に不慣れなこともあり証明書のダウンロードとインストールをどうするかで結構手こずりました。

日付が古いのは試してから書くまでだいぶ空けてしまったから…